Sjanger: Håndbok

Dette innlegget er utarbeidet som et eksempel på en risikovurdering basert på Risikovurdering: En metode1. Formålet med eksempelet er å konseptuelt vise hvordan en risikovurdering med utgangspunkt i metoden kan anvendes for å vurdere risiko for et skjermingsverdig objekt etter sikkerhetsloven. Eksempelet tar utgangspunkt i et fiktivt land med en overforenklet geografi, et analyseobjekt med overforenklet funksjonalitet og fiktive aktører. Bildet er et illustrasjonsbilde uten direkte tilknytning til vurderingen.

I likhet med de øvrige innleggene på nettsiden kunne også dette innlegget «fortjent noe mer bearbeiding på både form og innhold. Jeg tar derfor forbehold om at det er både kjente og ukjente feil og mangler i kortstudiene[.] Av pragmatiske hensyn velger jeg likevel å gjøre dem tilgjengelige her i sin nåværende form, fremfor å bruke mer tid på redigering og bearbeidelse. Målet med kortstudiene er primært å dele idéer og gi ny innsikt i mindre, avgrensede temaer.»2Om Sikkerhet på norsk

Oppsummering

Analyseobjektet i denne risikovurderingen er Tårn 1 i Eksempelland. Risikovurderingen har avdekket uakseptabel risiko for konfidensialitet, og følgende sikringstiltak må implementeres for å oppnå et forsvarlig sikkerhetsnivå:

- Usikkerhet knyttet til vurderingen av sårbarhet for konfidensialitet må reduseres.

- Personell med fjerntilgang til sikkerhetsgradert informasjon må autoriseres.

I tillegg bør det utarbeides beredskapsplaner for påbyggingstiltak ved endringer i risikobildet.

Under følger den stegvise utarbeidelsen av risikovurderingen.

Steg 1: Rammer for risikovurderingen

Det første steget innebærer å etablere rammene for risikovurderingen, identifisere og beskrive analyseobjekt og risikoobjekt og fastsette sikkerhetsmål for analyseobjektet.

Rammebetingelser

Rammebetingelsene for denne risikovurderingen er å utarbeide et forenklet eksempel på hvordan metoden kan anvendes for et fiktivt skjermingsverdig objekt, og risikovurderingen skal publiseres som et eksempel til et innlegg i prosjektet Sikkerhet på norsk. Verdikartleggingen i eksempelet er gjennomført med støtte av ChatGPT og er ikke verifisert av en fagperson på elektronisk kommunikasjon.

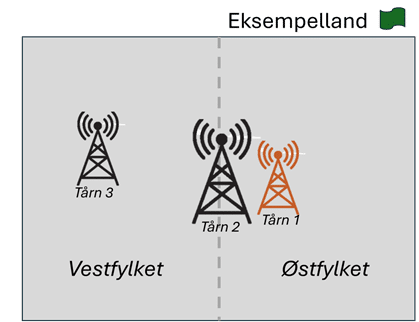

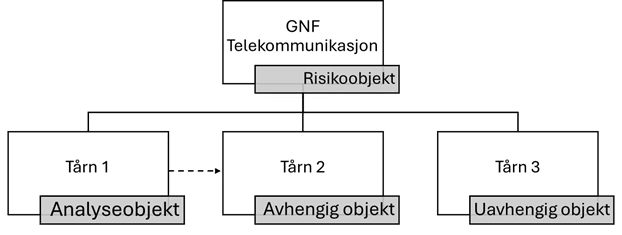

Analyse- og risikoobjekt

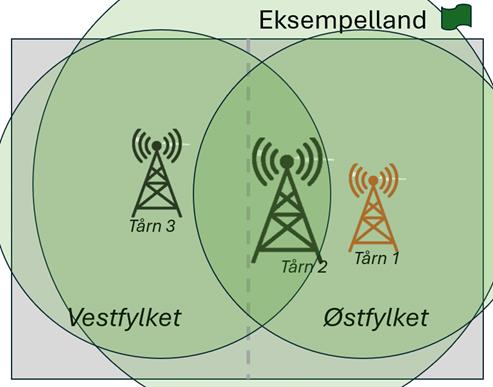

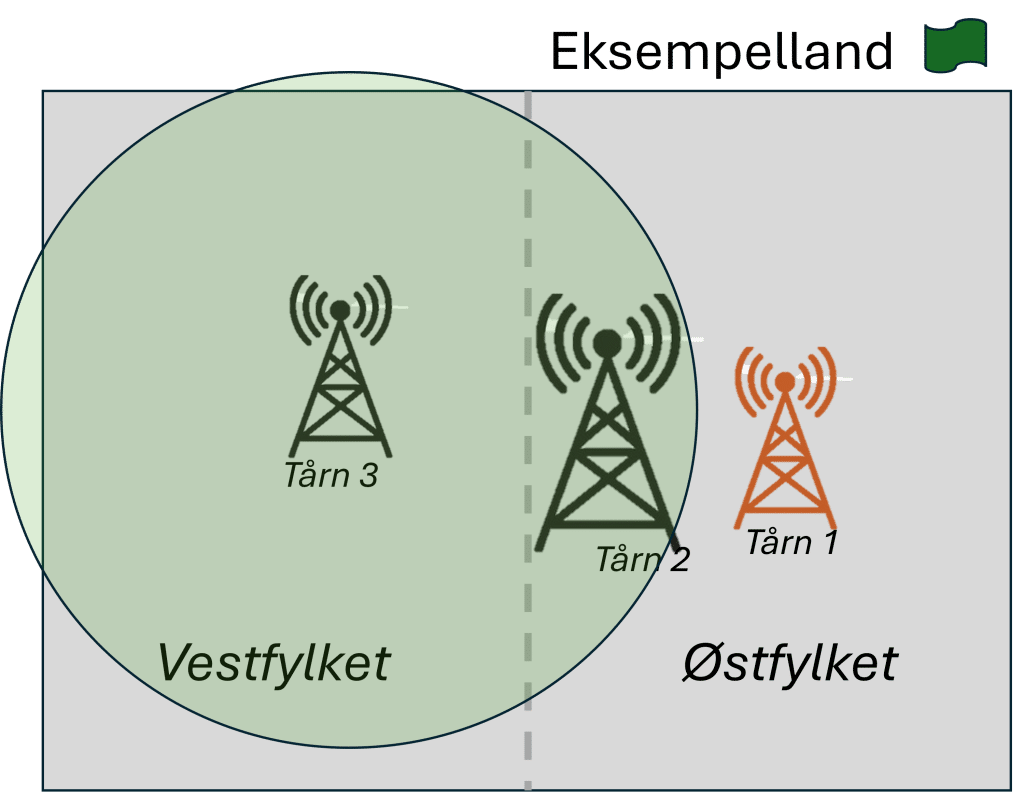

Analyseobjektet er telekommunikasjonstårn 1 (Tårn 1) i Eksempelland. Tårn 1 er ett av 3 telekommunikasjonstårn i Eksempelland, og formidler telekommunikasjonstjenester til Østfylket. Telekommunikasjonstårnet er lokalisert i Østfylket (se figur 2) og drives av Eksempellands televerk AS.

For funksjonen til tårnet er risikoobjektet den grunnleggende nasjonale funksjonen Telekommunikasjonstjenester utpekt av Ekomdepartementet. For konfidensiell informasjon er risikoobjektet nasjonale sikkerhetsinteresser etter sikkerhetsloven.

Sikkerhetsmål

Det overordnede sikkerhetsmålet er at krav til et forsvarlig sikkerhetsnivå etter sikkerhetsloven skal være oppnådd. I tillegg skal delmål i «Vedlegg A: Steg 1 – Sikkerhetsmål»3 være oppnådd.

Steg 2: Verdikartlegging

Verdikartleggingen består av å kartlegge verdier utenfor analyseobjektet som understøtter det samme risikoobjektet, samt verdier som er en del av analyseobjektet.

Avhengige og uavhengige objekter

Verdier utenfor analyseobjektet omtales som avhengige eller uavhengige objekt til analyseobjektet. Det er tre telekommunikasjonstårn som understøtter GNF Telekommunikasjonstjenester i Eksempelland. Tårn 1 leverer tjenester til Tårn 2, mens Tårn 3 opererer uavhengig av Tårn 1.

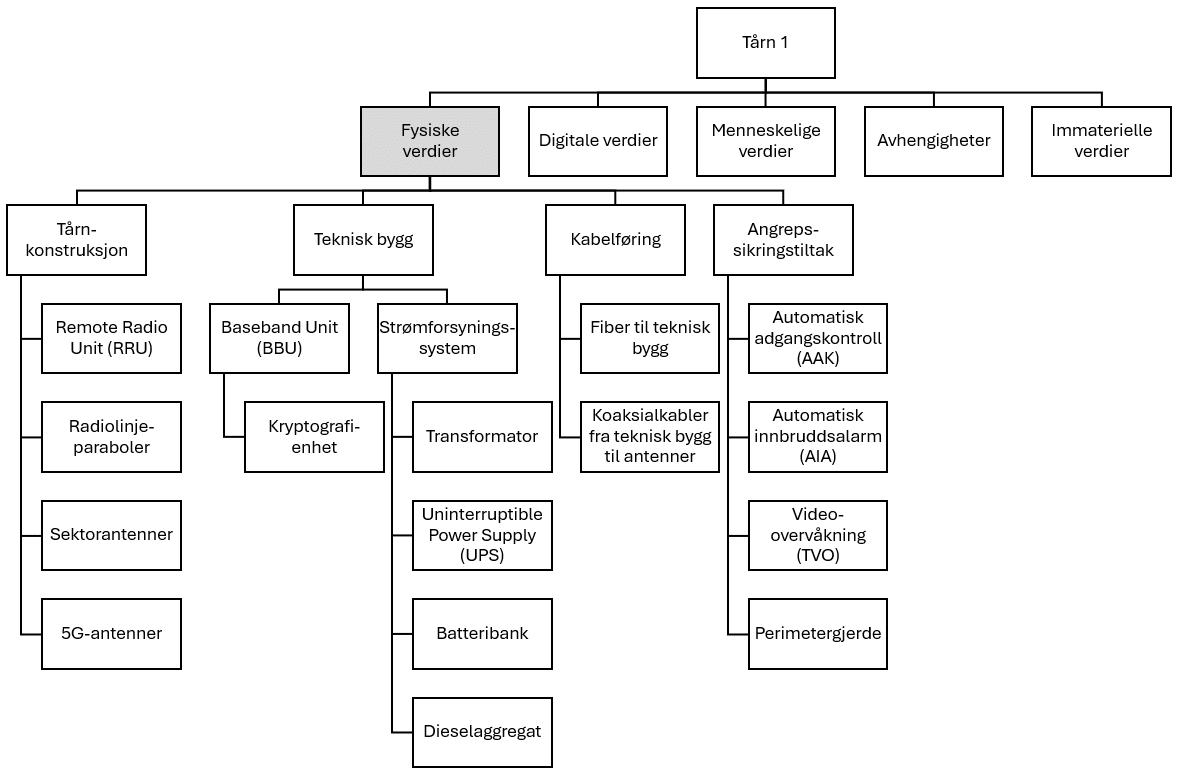

Bestanddeler av analyseobjektet

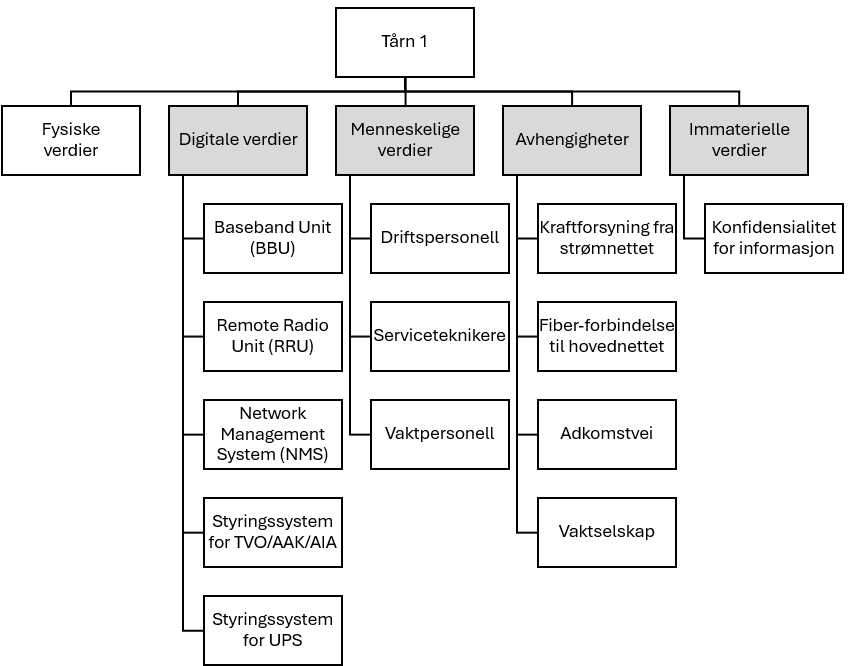

Verdier som er en del av analyseobjektet omtales som bestanddeler av analyseobjektet, og kategoriseres som fysiske verdier, digitale verdier, menneskelige verdier, avhengigheter og immaterielle verdier. I figuren under er de fysiske verdiene som utgjør analyseobjektet kartlagt.

I figuren under er digitale verdier, menneskelige verdier, avhengigheter og immaterielle verdier som utgjør analyseobjektet kartlagt.

Steg 3: Skadevurdering

En skadevurdering er en vurdering av hvilke konsekvenser et bortfall av analyseobjektet vil få for risikoobjektet, og utgjør tapspotensialet i risikovurderingen. I skadevurderingen fastsettes det et kritikalitetsnivå for funksjon og et konfidensialitetsnivå for informasjon.

Kritikalitet: skadefølger ved bortfall av funksjon

Analyseobjektet, Tårn 1, har et dekningsområde på 50 % av Eksempelland, med hovedvekt på Østfylket. Tårn 2 har et dekningsområde på 90 % av Eksempelland, mens Tårn 3 har et dekningsområde på 60 %, med hovedvekt på Vestfylket. Tårn 3 utgjør dermed redundans for Vestfylket, og er uavhengig av Tårn 1 og Tårn 2. Tårn 2 er derimot avhengig av radiolinje-signaler fra Tårn 1, og et bortfall av Tårn 1 vil også medføre bortfall av funksjonen til Tårn 2. Et bortfall av Tårn 1 vil derfor medføre et bortfall av dekning for telekommunikasjonstjenester i 40 % av Eksempelland.

På bakgrunn av skadevurderingen, og med utgangspunkt i tabellen for konsekvensnivå (Tabell 1: Kritikalitetsnivå), fastsettes kritikalitetsnivået til HØYT.

- Kritikalitetsnivå: HØYT

Konfidensialitet: skadefølger ved kompromittering av informasjon

Tårn 1 er en del av dekningsnettet for Eksempellands Beredskapsnett (ELBN). ELBN er godkjent for tekst- og talemeldinger opp til BEGRENSET, og brukes av både politi, forsvar, statsforvaltere og brannvesen i Eksempelland. I bestanddelen BBU er det en kryptografienhet som konverterer analoge graderte radiosignaler til digitale krypterte signaler inn i det nasjonale fibernettet. Med fysisk eller logisk tilgang til BBU er det mulig at skjermingsverdig informasjon gradert BEGRENSET kan avleses. BBU inneholder også en kryptografienhet med aktive nøkler som i seg selv er gradert BEGRENSET.

På bakgrunn av mengden sikkerhetsgradert informasjon som går gjennom BBU, samt de aktive nøklene, vurderes analyseobjektet å ha større mengder informasjon med konfidensialitetsbehov. I henhold til tabellen for konfidensialitetsnivå (Tabell 2: Konfidensialitetsnivå) fastsettes konfidensialitetsnivået til MODERAT.

- Konfidensialitetsnivå: MODERAT

Skadefølger ved tap av immaterielle verdier

Bortfall av telekommunikasjonstjenester kan føre til tap av tillit til styresmaktene i Eksempelland, men analyseobjektet i seg selv representerer ikke noen egne immaterielle verdier utover konfidensialitet som fastsatt i konfidensialitetsnivå.

- Nivå av immaterielle verdier: UBETYDELIG

Steg 4: Sårbarhetsvurdering

I sårbarhetsvurderingen vurderes det hvor enkelt det er å utløse skadepotensialet i skadevurderingen, og sårbarhet vurderes for både kritikalitet og konfidensialitet. Faktorer som påvirker sårbarhet er synlighet, tilgjengelighet, motstandsdyktighet og gjenopprettingsevne til kritiske bestanddeler av analyseobjektet. Sikringsklassene det henvises til er basert på Sikringshåndboka 4.

Fysisk sikkerhet for analyseobjektet

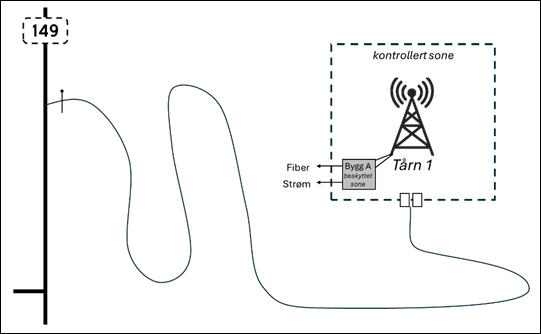

Selve telekommunikasjonstårnet har SVÆRT HØY synlighet, men LAV tilgjengelighet. Tårnet er lokalisert på en høyde utenfor allfarvei og krever adkomst med eget kjøretøy. Det går en grusvei fra kommunal vei til tårnet, med en enkel bom låst med hengelås ved avkjørselen (sikringsklasse 0 på kjøretøysperre og låseenhet). Rundt tårnet er det etablert en perimetersikring med flettverksgjerde sikringsklasse 2, og en port og sluse med automatisk adgangskontroll (AAK) med sikringsklasse 2. Det er etablert automatisk innbruddsalarm (AIA) med sikringsklasse 2. Området innenfor perimetersikringen er definert som kontrollert sone (VSF § 39). Med unntak av tårnet med antenner og kabler, er bestanddelene av analyseobjektet lokalisert i Bygg A, som er beskyttet sone (VSF § 40).

Det er inngått en avtale med et lokalt vekterselskap som overvåker TVO/AIA, og skal rykke ut med minimum 2 vektere som skal være på plass i løpet av 30 minutter dersom TVO viser at uautorisert personell har tatt seg inn i kontrollert sone, eller dersom kontakt med AIA og TVO faller bort i over 1 time.

Digital sikkerhet for analyseobjektet

Det er ikke gjennomført en egen vurdering av digital sikkerhet for analyseobjektet, men det er avdekket at fjerntilgang kan gi tilgang til sikkerhetsgradert informasjon i BBU.

Personellsikkerhet for analyseobjektet

Driftspersonell fra Eksempellands televerk AS med selvstendig tilgang til Bygg A (Teknisk bygg) har sikkerhetsklarering og autoriseres for KONFIDENSIELT. Autorisasjonsansvaret er delegert til sikkerhetsleder i virksomheten. Leder for driftsseksjonen ivaretar daglig sikkerhetsmessig ledelse av driftspersonell som en integrert del av utøvelsen av ledelse. Personell uten selvstendig tilgang følges av autorisert personell i kontrollert sone. Adgang til Bygg A for personell uten autorisasjon gis kun ved særskilt behov og følges da av autorisert personell.

Avhengigheter og leverandørsikkerhet for analyseobjektet

Kraftforsyningskomponentene til kommunikasjonstårnet er levert av Ekomkraft AS. Anskaffelsen er gjennomført som en ordinær anskaffelse, og det er inngått en serviceavtale som innebærer at kraftforsyningskomponenter skal bli erstattet i løpet av 48 timer ved komponentfeil og i løpet av 7 dager ved større ødeleggelser.

Telekommunikasjonskomponentene er levert av Ekomtek AS. Anskaffelsen er gjennomført som en sikkerhetsgradert anskaffelse, men personell hos Ekomtek AS som har fjerntilgang til BBU og styringssystemene for kommunikasjonstårnet er ikke autorisert for BEGRENSET.

Kommunikasjonstårnet er avhengig av kraft over strømnettet. Nettselskapet som er nettleverandør for strømnettet frem til kommunikasjonstårnet er Østfylkenett AS. Det er inngått en serviceavtale om at brudd på strømforsyningen skal være utbedret i løpet av 48 timer ved mindre hendelser, og innen 14 dager ved alvorlige naturkatastrofer eller andre alvorlige hendelser. Det er etablert en batteribank som forhindrer bortfall ved kortvarige brudd i strømforsyningen, samt en dieselgenerator med drivstoff for 48 timer. Ved bortfall over 48 timer etterforsyner vedlikeholdspersonell fra Eksempellands televerk AS dieselgeneratoren med drivstoff daglig.

Kommunikasjonstårnet er tilkoblet det nasjonale fibernettet gjennom både radiolinje-signaler og fiberkabler fra det lokale fibernettet. Et bortfall av det lokale fibernettet vil føre til at kapasiteten for transmisjon av signaler til og fra kommunikasjonstårnet blir redusert til ca. 20 %. Det lokale fibernettet er levert av Østfiber AS.

Vurdering av sårbarhet for kritikalitet

Sårbarhetsnivået for kritikalitet vurderes som MODERAT (Iht. Tabell 5: Sårbarhetsnivå for kritikalitet.). Det er etablert flere lag med fysisk sikring rundt analyseobjektet – inkludert perimetersikring med flettverksgjerde (sikringsklasse 2), adgangskontroll (AAK) og innbruddsalarm (AIA), men et målrettet innbrudd i Bygg A kan føre til totalt bortfall av hele funksjonen til tårnet. Et slikt innbrudd er vurdert å ha kompleksitet MODERAT (Iht. Tabell 12: Nivå av kompleksitet.), vil føre til bortfall av bestanddeler som har kritikalitet SVÆRT HØYT for analyseobjektet og hvor gjenopprettingsevne er GOD.

Vurdering av sårbarhet for konfidensialitet

Sårbarheten for kompromittering av konfidensiell informasjon vurderes som HØY. Et innbrudd av tilsvarende kompleksitet som i vurderingen av kritikalitet vil kunne gi tilgang til kryptografinøkler som er gradert BEGRENSET, i tillegg er sikkerhetsgradert informasjon mulig å lese av med fjerntilgang uten at det er etablert tilstrekkelige sikringstiltak for å forhindre at uautorisert personell får tilgang til informasjonen.

Steg 5: Trusselvurdering

Trusselvurderingen tar utgangspunkt i analyseobjektet og dets bestanddeler, og vurderer om det er trusselaktører som har intensjon om å angripe det konkrete analyseobjektet, eller generelt har intensjon om å gjennomføre et angrep mot mål i kategorien som analyseobjektet inngår i.

| Kategori | Aktør | Intensjon | Kapabilitet | Handlefrihet |

| Statlig aktør | Den Store Føderasjonen | Generell | SVÆRT KOMPLEKST | LAV |

| Internasjonal ekstremist-gruppe | De Anonyme | Perifert | KOMPLEKST | STOR |

| Internasjonal ekstremist-gruppe | Hellig brorskap | Perifert | KOMPLEKST | LAV |

| Nasjonal ekstremist-gruppe | Anti-ekom | Spesifikt | KOMPLEKST | MODERAT |

| Organisert kriminell gruppe | Syestra | Perifert | MODERAT | LAV |

| Vinnings-kriminelle | Opportunistiske vinningskriminelle | Perifert | ENKELT | LAV |

| Spennings-søkere | Influenser | Perifert | SVÆRT ENKELT | LAV |

På bakgrunn av vurderingene knyttet til de identifiserte aktørene fastsettes følgende trusselnivå:

- Anslag: MODERAT

- Spionasje: LAVT

Den nasjonale ekstremist-gruppen Anti-ekom utgjør den største trusselen, ettersom etterretningsinformasjon har avdekket at gruppen har konkrete planer om å angripe Tårn 1. Gruppen overvåkes av Eksempellands nasjonale sikkerhetstjeneste (EST), og er vurdert å ha MODERAT handlefrihet.

Dersom konfliktnivået mellom Eksempelland og Den Store Føderasjonen (DSF) tiltar, vil DSF kunne ha mindre å tape på å gjennomføre et angrep mot Eksempelland, og dermed ha økt handlefrihet.

Steg 6: Usikkerhetsvurdering

Usikkerhet i vurderingene innebærer at skadepotensialet kan være høyere enn det som er lagt til grunn, sårbarhetene kan være flere og mer alvorlige enn identifisert, og det kan være flere trusselaktører med intensjon, og kapabiliteter og handlefrihet til trusselaktørene kan være høyere enn det som er identifisert.

Skadevurderingen av konfidensialitet er forbundet med spesielt høy usikkerhet. Omfanget av informasjon som kan avleses er i liten grad kartlagt, og det er ukjent i hvilken grad hvor enkelt det er å få tilgang til informasjonen med uautorisert fjerntilgang.

På bakgrunn av «Tabell 21: Nivå av usikkerhet.» fastsettes følgende usikkerhetsnivå:

- Usikkerhetsnivå for kritikalitet: MODERAT

- Usikkerhetsnivå for konfidensialitet: HØYT

Steg 7: Risikoevaluering

Risikoevalueringen tar utgangspunkt i de fastsatte sikkerhetsmålene, og vurderer om disse er oppnådd. I metoden er flere av sikkerhetsmålene knyttet til et risikonivå som fastsettes separat for kritikalitet og konfidensialitet. Risikoevalueringen tar derfor først utgangspunkt i å fastsette risikonivå.

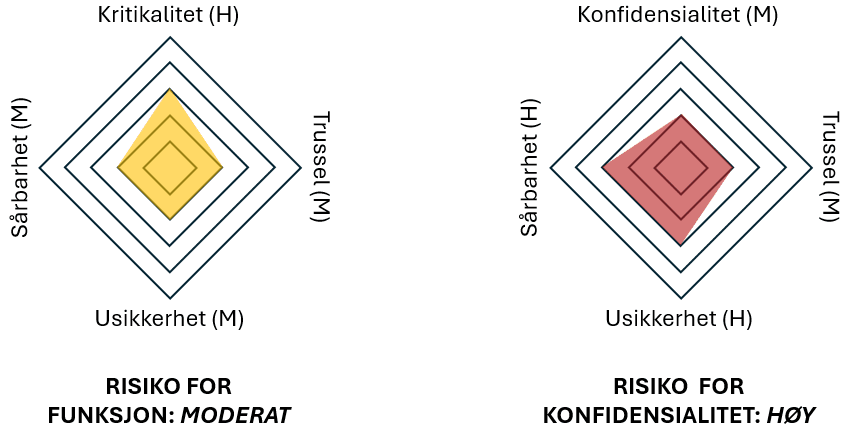

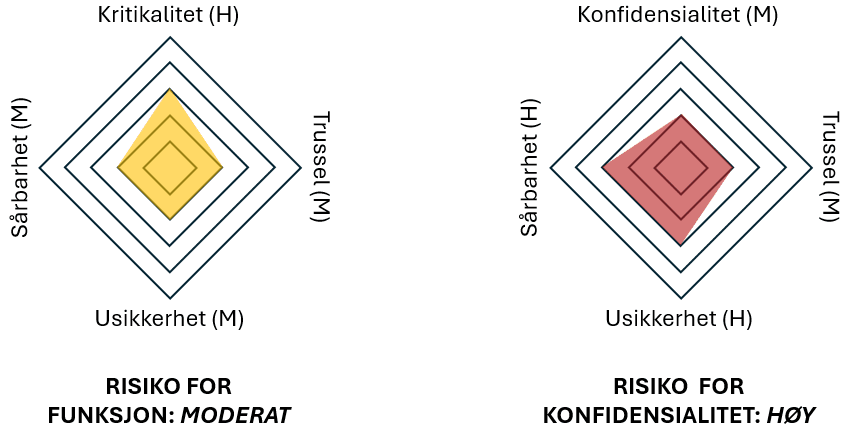

- Kritikalitet

- Kritikalitetsnivå: HØYT

- Sårbarhetsnivå: MODERAT

- Trusselnivå: MODERAT

- Usikkerhetsnivå: MODERAT

- Risiko for funksjon: MODERAT

- Konfidensialitet

- Konfidensialitetsnivå: MODERAT

- Sårbarhetsnivå: HØYT

- Trusselnivå: MODERAT

- Usikkerhetsnivå: HØYT

- Risiko for konfidensialitet: HØY

Fastsatte sikkerhetsmål er ikke oppnådd, og det er identifisert uakseptabel risiko i risikovurderingen. Følgende sikkerhetsmål er ikke oppnådd:

- Sikkerhetsgradert informasjon skal bare overlates til personer som har tjenstlig behov og er autorisert for tilgang til slik informasjon. (Sikkl. § 5-4)

- Sårbarhetsnivå for konfidensialitetsnivå MODERAT skal ikke overstige MODERAT

- Risikonivå for konfidensialitetsnivå MODERAT skal ikke overstige MODERAT

Årsaken til at risiko for konfidensialitet er vurdert å være HØY er knyttet til at både sårbarhetsnivå og usikkerhetsnivå er vurdert å være HØY. Det mest kostnadseffektive tiltaket er å redusere usikkerhet ved å gjennomføre en mer omfattende digital sårbarhetsvurdering. For å oppnå fastsatte sikkerhetsmål må det iverksettes nødvendige tiltak for å forhindre logisk tilgang til skjermingsverdig informasjon av uautorisert personell.

Dersom trusselnivået for funksjon øker, eller kritikalitet øker som følge av bortfall av Tårn 3, må det iverksettes nødvendige påbyggingstiltak for å redusere sårbarhet fra MODERAT til LAVT. Det bør derfor utarbeides beredskapsplaner for etablering av påbyggingstiltak ved endret risikobilde. Et effektivt tiltak for å redusere kritikalitet vil være å gjøre Tårn 2 uavhengig av Tårn 1.

Avslutning

I dette innlegget har jeg utarbeidet et eksempel på en risikovurdering med utgangspunkt i Risikovurdering: En metode. Eksempelet er en overforenkling, men bidrar til å illustrere hvordan en risikovurdering med utgangspunkt i metoden kan utarbeides for et skjermingsverdig objekt etter sikkerhetsloven, uten en eksplisitt vurdering av sannsynlighet. Metoden er utarbeidet for å også kunne anvendes for andre typer risikovurderinger knyttet til angrepsrisiko.

Legg igjen en kommentar